Вспоминаем самые зрелищные взломы IoT за последние несколько лет

В среднем домашнее устройство, к которому есть доступ из интернета, подвергается атакам раз в две минуты. В этом убедился исследователь Иоганн Ульрих: он специально выставил на всеобщий доступ систему видеонаблюдения с паролем по умолчанию и посмотрел, кто придет к нему в гости.

Сверившись с поисковиком Shodan, специалист обнаружил информацию о 592 атаковавших его девайсах. В основном это были другие IoT-устройства производства TP-Link, AvTech, Synology и D-Link, зараженные разной малварью. «Мы наблюдаем постоянное присутствие 100 000–150 000 источников Telnet-сканирований. И эта проблема в обозримом будущем никуда не исчезнет», — пишет Ульрих.

Иногда в отсутствии защиты виноваты сами пользователи, которые неверно настраивают девайсы или ставят пароль вроде 123456 (это действительно все еще самый популярный пароль — несмотря на все предупреждения). Иногда напортачить может тот, кто их устанавливает: в конце мая была чудесная история про бразильского провайдера, который ставил людям роутеры вообще без пароля. А иногда под подозрение попадают сами протоколы (смотри, например, тревожные результаты аудита ZigBee).

Однако чаще всего ответственность лежит на разработчиках, которые сначала пренебрегают дотошной проверкой, а потом утешают себя (и покупателей) тем, что выпустили заплатку. В реальности же в Сети остаются сотни тысяч незапатченных устройств, которые становятся легкими жертвами ботнетов либо даже звеньями в цепи целенаправленного проникновения.

Значительная часть таких девайсов — это скучные роутеры, сетевые хранилища и камеры видеонаблюдения. Но чем больше к Сети подключают всякого разного, тем больше появляется зрелищных примеров.

10 показательных курьезов

Прежде чем мы перейдем к пугающим крупномасштабным уязвимостям, пробежимся по всякой экзотике, которую ломают в основном ради того, чтобы доказать саму возможность несанкционированного проникновения. Однако не стоит недооценивать и серьезность этих исследований: хоть почти все примеры ниже и обошлись без жертв, утечка персональных данных вполне может обернуться личной трагедией.

1. Вибратор с камерой ведет прямую трансляцию

Сложно придумать пример более интимных гаджетов, чем сексуальные игрушки. Возможно, именно поэтому не стоит спешить снабжать их компьютерами, а если и делать это, то с большой осторожностью. Разработчики вибратора Siime Eye с видеокамерой и беспроводным интерфейсом пренебрегли безопасностью: устройство работает в режиме точки доступа Wi-Fi с паролем по умолчанию. Злоумышленник, находящийся в зоне покрытия, может не просто смотреть видео, но и при желании настроить устройство так, что все новые ролики будут приходить ему в Skype. Кстати, вибраторы другой фирмы пентестеры до этого уже уличили в том, что те слали на базу слишком много личных данных.

2. Бензоколонка дарит бензин всем желающим

Инцидент произошел в июне этого года. Из-под контроля служащего автозаправочной станции вышел насос, который более полутора часов раздавал бесплатное топливо всем желающим, так как система не реагировала ни на какие команды. Странным сбоем успели воспользоваться более десяти автовладельцев, которые заправились в общей сложности на 1800 долларов США. Есть подозрение, что какие-то умельцы смогли удаленно перевести систему в режим отладки и отключить ее от связи с кассовыми терминалами.

3. Плюшевые игрушки шпионят за детьми

Защитить сам гаджет мало, важно обеспечить и безопасность его облачного бэкенда. В этом плане показательна история производителя игрушек CloudPets, который забыл должным образом защитить базу данных MongoDB. Вскоре ее многократно скачали неизвестные личности, получив доступ к данным 821 296 аккаунтов и 2 182 337 аудиозаписей, которыми обменивались дети и их родители через плюшевых зверей. Кстати, и сами игрушки тоже оказались уязвимыми: из-за отсутствия механизма pairing encryption любой желающий может выкачать из них все данные по Bluetooth.

4. Гироскутер можно угнать удаленно

Покопавшись в софте скутеров Ninebot Segway miniPRO, пентестеры обнаружили, что к любому из них можно невозбранно подключиться по Bluetooth, введя неизменяемый ПИН-код — четыре нуля. Атакующий может заставить устройство загрузить вредоносную прошивку (проверок целостности не производится), да и в официальном приложении тоже нашли дыру. Все это позволяет причинить физический вред пользователю. К примеру, злоумышленник в любой момент может приказать гироскутеру резко остановиться или поехать; изменить механизмы безопасности, которые не дают устройству перегреваться; попросту угнать гироскутер, заставив его уехать от владельца в неизвестном направлении, или сменить ПИН-код, заблокировав пользователю доступ.

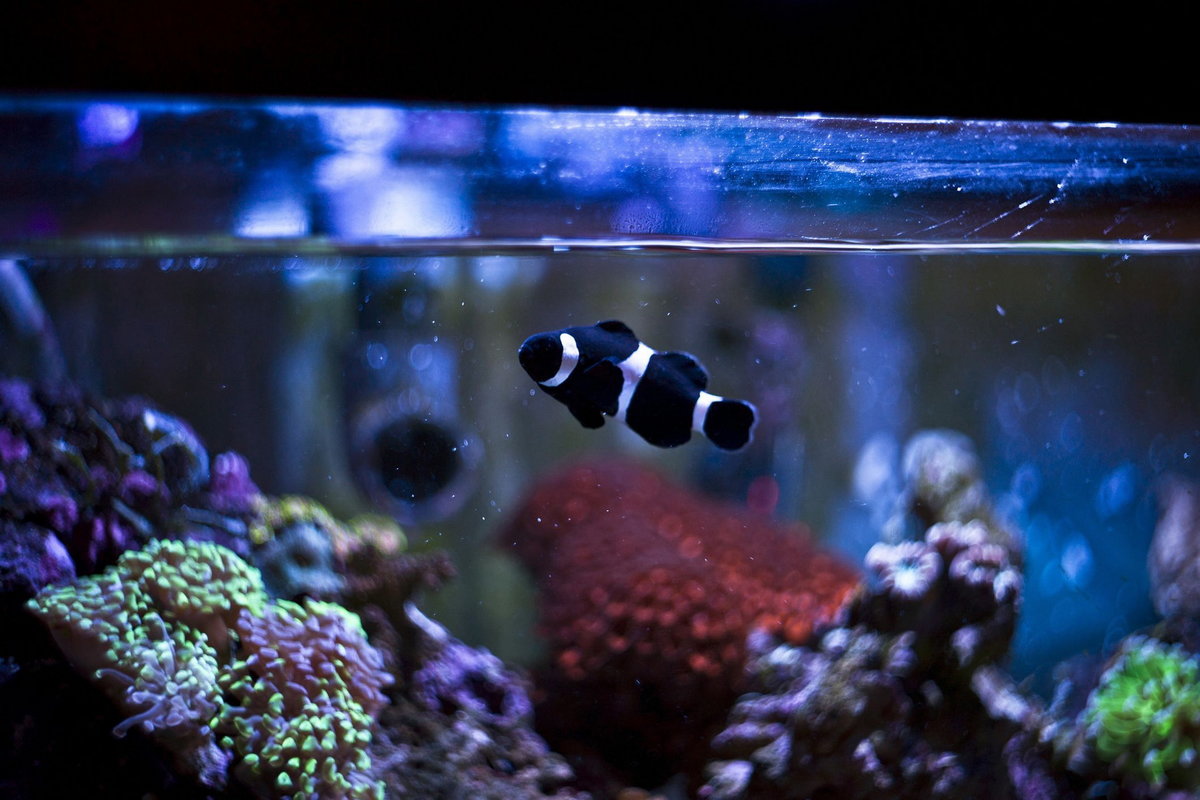

5. Аквариум помог проникнуть в казино

Неизвестным злоумышленникам удалось скомпрометировать умный аквариум, который стоял в казино и был подключен к внутренней сети. Дальше атака не пошла, но сама возможность такого вектора проникновения — это что-то, что еще недавно казалось бы изобретательной научной фантастикой. Зачем вообще нужен подключенный к интернету аквариум? Дело в том, что он позволяет удаленно кормить рыбок и поддерживать для них комфортные условия, к примеру следить за температурой воды.

6. Весы готовы насплетничать о весе владельца

В напольных весах Aria фирмы Fitbit была найдена уязвимость, которая ставила под угрозу разглашения такие важные данные, как вес пользователя и процент жировых тканей от общей массы его организма. Эксперт из Google Project Zero, которому принадлежит находка, со смехом рассказал в своем твиттере, что речь идет о нескольких серьезных проблемах с безопасностью. В Fitbit их поспешили закрыть и не стали делиться техническими подробностями. Однако есть неофициальные данные: весы использовали статические идентификаторы для DNS-запросов, что позволяло атакующему обмануть устройство и заставить его синхронизироваться со сторонним сервером. А потом зло шутить в интернете о весе владельца.

7. Посудомойка уязвима перед обходом каталога

Исследователь обнаружил, что промышленные моечные машины Miele Professional PG 8528, предназначенные для лабораторий и других крупных предприятий, уязвимы перед атаками на обход каталога. Они имеют интерфейс Ethernet для отправки текстовых отчетов о работе машины. Подключившись к веб-серверу PST10, исследователь попробовал обойти каталоги. Один удачный запрос к /etc/shadow, и вот мы уже сидим на посудомойке под рутом.

8. Плита, которая читает SMS

Плиты Aga профессиональной серии iTotal Control оснащаются SIM-картой и подключаются к мобильной сети. Владелец может отправлять команды с телефона, чтобы управлять плитой. Как выяснили исследователи, сделать это может и любой желающий: достаточно подобрать номер телефона. Кстати, то, как производитель игнорировал информацию об этом, показательно еще больше, чем отсутствие авторизации.

9. Чайник и кофеварка расскажут пароль от Wi-Fi

Умный предмет в доме пентестера рано или поздно станет объектом пристального внимания — как те солонки из памятного нам текста «Хакер в столовой». На этот раз исследователь решил изучить безопасность купленного им умного чайника с Wi-Fi и на его примере продемонстрировал, как при помощи направленной антенны сначала перехватить контроль над устройством, а потом вытянуть из него пароль от самой сети. С кофеваркой той же фирмы дела, как выяснилось, обстоят не лучше. В общем, даже на чайник в наше время тоже нужно ставить стойкий пароль!

10. Розетка разболтает личные данные

Исследователи подвергли испытаниям умную розетку неназванного производителя и нашли целые грозди уязвимостей: от слабого пароля по умолчанию (добрая традиция в мире IoT) до возможности зайти на устройство и повысить привилегии до root без всякого пароля (для этого, правда, нужно находиться в той же сети или перехватить трафик в момент авторизации). Внутри тоже нашлось много интересного — в том числе логин и пароль (!) от почты владельца, которые хранятся в незашифрованном виде.

Армия из лампочек

Может сложиться впечатление, что все эти уязвимости не так важны в реальной жизни: ведь кто-то должен очень уж заинтересоваться тобой, чтобы взламывать твой тостер. В реальности опасаться в первую очередь стоит не APT, а вирусов. Их авторы пользуются тем, что среди умных гаджетов еще чаще встречаются экземпляры без критических обновлений, чем среди веб-серверов. А любой незащищенный компьютер, до которого можно добраться, легко становится частью ботнета.

В конце октября 2016 года жители США и европейских стран (включая Россию) на собственном опыте смогли прочувствовать, какие проблемы кроются за плохой защитой умных предметов. Ботнет Mirai, заразивший миллионы устройств, атаковал DNS-провайдера Dyn, из-за чего с перебоями работали социальные сети, новостные сайты, популярные стриминговые сервисы. Практически недоступны оказались Twitter, Reddit, PayPal, Airbnb, Spotify, GitHub, Heroku и множество других сервисов.

Mirai и его клоны работают следующим образом. Они сканируют Сеть в поисках уязвимых IoT-девайсов, к которым можно подключиться посредством Telnet. Малварь имеет жестко закодированный и весьма длинный список учетных данных, использующихся по умолчанию в различных гаджетах.

Спустя год американским властям удалось обнаружить и арестовать троих создателей Mirai. Как оказалось, они вовсе не собирались разрабатывать мощнейшее кибероружие, которое вызвало вполне обоснованную тревогу у властей по всему миру. Изначально Mirai и ботнет, построенный на базе малвари, предназначались для обычных DDoS-атак по найму.

Однако поимка зачинщиков в данном случае не играет никакой роли. Исходный код Mirai был опубликован в свободном доступе, и с тех пор успело расплодиться множество модификаций и аналогов. Да и другой известной малвари, атакующей IoT, тоже полно: можно вспомнить ботнеты Hide ‘N Seek, Satori, Prowli, IoTroop, Hajime и другие.

Самые крупные гаджеты

Когда мы говорим «интернет вещей», то сразу представляем себе умные лампочки, холодильники с экранами и прочую домашнюю утварь. Однако с похожими проблемами сталкиваются и в промышленности. Истории про хаки критической инфраструктуры в последнее время идут одна за другой, и многие эксперты разделяют мнение, что за некоторыми из этих случаев стоят не хакеры-одиночки, а правительства. Если для публики история со Stuxnet — это просто занятная байка, то для специалистов она, похоже, стала примером для подражания.

Украинская электростанция

23 декабря 2015 года украинская компания «Прикарпатьеоблэнерго» сообщила, что в работу ее систем было произведено некое «вмешательство». В результате без электричества осталась немалая часть Западной Украины.

Расследованием инцидента занимались ведущие компании: ESET, iSight, Trend Micro и другие. По результатам их работы оказалось, что причиной был вредонос BlackEnergy, известный еще с 2007 года. Он неоднократно использовался для проведения атак на правительственные организации и инфраструктуру компаний по всему миру.

Не факт, правда, что электричество отключил сам вирус. Специалисты видят и другое возможное объяснение. Сам по себе BlackEnergy лишь предоставил злоумышленникам доступ к зараженным сетям. А имея прямой доступ, атакующие отключили критические узлы энергосистем вручную.

Как хакеры воруют нефть и уголь

В апреле 2016 года Евгений Касперский, выступая на тематической конференции, рассказал, как хакеры помогают воровать горючие материалы прямо в местах их добычи.

«Во время заполнения огромного резервуара они взламывают SCADA-системы, снижают температуру, чтобы в резервуар вошло больше топлива, чем нужно», — пояснил Касперский. В результате под конец дня в каждой цистерне остается два-три лишних процента.

Аналогичные трюки, по словам Касперского, применяются для хищений угля и других ресурсов. Для этого хакеры взламывают системы, контролирующие загрузку вагонов, и меняют данные о весе перевозимых грузов. «Обычные преступления становятся все более умными и компьютеризированными», — добавил Касперский.

Очистка воды под угрозой

В один прекрасный день сотрудники водоочистительного центра, название которого не стало достоянием общественности, обнаружили, что автоматика работает со странными сбоями и уровень химикатов то и дело произвольно меняется. Вызванная на подмогу команда специалистов из Verizon быстро выяснила, что сбои оборудования не случайны, — в работу станции вмешались хакеры.

Практически вся инфраструктура была построена вокруг IBM AS/400 — мейнфрейма образца 1988 года. К нему имелся доступ из интернета, и через него же проходил трафик веб-сервера, где стояла система оплаты клиентских счетов. За обслуживание компьютера отвечал всего один сотрудник — не будь он на посту в нужный день, подозрительные сбои остались бы незамеченными.

Расследование показало, что настройки системы кто-то «подправил» извне, причем IP-адреса злодеев уже фигурировали в расследованиях хактивистских кампаний.

Оказалось, что хакеры проникли в систему через платежное веб-приложение и похитили данные двух с половиной миллионов клиентов. Попав на сервер, они обнаружили INI-файл, содержавший учетные данные администратора AS/400 в виде простого текста. Они не поняли, что это за система, и стали просто менять настройки, пытаясь разобраться.

VPNFilter

Новейшая и наиболее комплексная угроза в мире IoT — это троян (и ботнет) VPNFilter. Уже вскоре после первого обнаружения VPNFilter заразил полмиллиона роутеров Linksys, MikroTik, NETGEAR и TP-Link, а также NAS производства QNAP в 54 странах мира.

Заражение этим червем делится на три стадии, и с технической точки зрения можно даже считать, что это три разных вируса. Вредонос первой стадии прост и легковесен; код второй стадии несет в себе опасную функцию самоуничтожения, после активации которой зараженное устройство превращается в «кирпич», входя в бесконечный цикл перезагрузки. Третья фаза атаки подразумевает загрузку на зараженное устройство вредоносных плагинов, каждый — со своей спецификой.

Особо опасным VPNFilter делает то, что уже на первой стадии он неплохо закрепляется на устройстве и простой перезагрузкой его не выкуришь (ранее это свойство было уникально для зловреда Hide ‘N Seek). И при том что VPNFilter не использует какие-то слишком серьезные уязвимости, его модульная архитектура позволяет атаковать массу разных устройств благодаря большому списку уже известных, но далеко не везде закрытых багов.

Операторы VPNFilter способны совершать самые разные противоправные действия при помощи своего ботнета. Они могут перехватывать трафик и учетные данные от закрытых сетей и систем; могут обнаруживать промышленное SCADA-оборудование и заражать его специализированной малварью; могут использовать зараженные устройства как обычный ботнет, скрывая за ним различные атаки; и, наконец, могут попросту вывести из строя сотни тысяч устройств.

По мнению экспертов, кое-что роднит VPNFilter с малварью BlackEnergy. Кстати, как и BlackEnergy, он успел засветиться в атаке на промышленный объект на территории Украины.

Подробнее о происходящем с VPNFilter читай в наших новостях.

Когда уязвимость поистине критична

Иногда уязвимость имеет все шансы стать настоящей угрозой для жизни или вывести из строя серьезное оборудование — как мы видели в примере с водоочистительной станцией. И если системы SCADA все же стараются защищать как положено, то дела с безопасностью в других областях могут обстоять куда более плачевно.

Замки, сейфы и защитные системы

В теории наличие скважины — это первая причина уязвимости любого замка. Если заменить ее компьютером, который принимает электронные ключи по беспроводной связи, то такой замок будет куда надежнее. Увы, на практике компании, которые бросились этим заниматься, часто допускают такие оплошности, что потенциальная возможность вскрыть обычный замок меркнет в сравнении.

К примеру, история с замками LockState показывает, что старые добрые проблемы с софтом в реальном мире выводят связанные с ними неудобства на принципиально новый уровень. Замки LockState очень популярны среди пользователей Airbnb, а компания — официальный партнер сервиса. Открыть такой замок можно как ключом, так и кодом, которые и выдают гостям. Когда в августе прошлого года около 500 устройств перестали открываться кодами из-за глючного обновления прошивки, владельцам пришлось срочно впускать гостей вручную и сдавать замки в ремонт на неделю.

Можно вспомнить и прошлогоднюю же историю с сейфами для оружия фирмы Vaultek, которые разблокируются по Bluetooth из мобильного приложения. Изучив такой сейф, пентестеры нашли много интересного. Во-первых, вместе с командой открытия пересылается PIN-код, но нет никакой проверки его подлинности — достаточно привязать устройство к смартфону. Во-вторых, производитель, как оказалось, лгал насчет шифрования (PIN пересылался в виде простого текста). Атакующий может просто перехватить трафик Bluetooth, и вот код у него в руках. А потом и пистолет.

Даже если за производством гаджета стоит гигант индустрии, это может ничего не значить. Умные замки и камеры наблюдения Amazon, которые компания предлагает использовать, чтобы курьер мог зайти в дом, когда никого нет, оказались уязвимыми перед банальным спуфингом точки доступа. Исследователи продемонстрировали программу, с помощью которой нечистый на руку курьер (или третье лицо) может отключить камеру от роутера. При этом запись замрет на последнем кадре — закрытой двери. Замок тоже перестанет работать, так как у него нет своего соединения с интернетом.

Ну и конечно, всех превзошли разработчики навесных замков Tapplock. Собственно, с учетом того что у этих замков на боку винт, который откручивается обычной отверткой, о безопасности можно уже ничего не говорить. Однако зачем отвертка, если код блокировки генерируется на основе MD5 от MAC-адреса замка? Исследователи быстро написали PoC, который открывает любой Tapplock, находящийся поблизости. Как узнать, где именно? В ходе другого исследования была обнаружена уязвимость в веб-админке, которая выдавала не только ключи, но и координаты любого замка — нужно знать только имя пользователя.

Автомобили

О взломе машин в наше время говорят часто. Еще в 2015 году двое исследователей продемонстрировали, что удаленный взлом авто возможен. Стараниями экспертов джип, за рулем которого находился журналист издания Wired, в итоге оказался в кювете, тогда как пентестеры сидели дома с ноутбуками. Позже те же исследователи нашли новый хак, для которого использовали CAN-шину (и прямой доступ к автомобилю).

Можешь не сомневаться, что эта тема интересна не только безопасникам. С 2014 года группировка Dirty 30 угоняла внедорожники Jeep Wranglers по всей Южной Калифорнии и переправляла их через мексиканскую границу. Воры успели похитить более 150 машин суммарной стоимостью более 4,5 миллиона долларов, пока в 2017 году полиции наконец не удалось переловить всех (или основную часть) участников.

На протяжении многих месяцев правоохранители не могли понять, как именно действуют угонщики, почему в похищенных автомобилях не срабатывает сигнализация, а сами машины не имеют никаких повреждений. На записях с видеокамер было видно только, как люди садятся в машину с ноутбуком и через некоторое время заводят мотор и уезжают.

Как оказалось, злоумышленникам удалось получить доступ к базе данных, в которой хранились запасные коды ключей для разных моделей Jeep Wrangler. Используя заранее подсмотренный на приборной панели VIN, «ключник» загружал из БД два кода: первый был нужен непосредственно для изготовления физического дубликата ключей, второй передавался обратно лидеру группы вместе с готовыми ключами.

Угонщики быстро открывали водительскую дверь внедорожника дубликатом ключа, проникали в машину и вставляли ключ в замок зажигания. После к порту Onboard Diagnostics System подключали портативный компьютер и использовали второй код, полученный из базы данных, чтобы синхронизировать новый ключ с автомобилем. Как только ключ становился полноценной заменой настоящего, злоумышленники отключали сигнализацию окончательно и уезжали на машине с места преступления.

Конечно, проблемы бывают не только в автомобилях производства Fiat Chrysler. В лабораторных условиях исследователи год за годом взламывают самые разные марки. Только недавно пентест выявил множество уязвимостей в машинах BMW, в прошлом году была найдена возможность копировать брелоки Subaru, а еще чуть раньше скомпрометировать удалось модем, который ставят в автомобили разных производителей по всему миру. А уж в «Тесле», которую часто дразнят компьютером на колесах, дыры обнаруживаются как по расписанию (правда, по инициативе самой компании).

Кардиостимуляторы

В конце августа 2016 года исследователи стартапа MedSec заявили, что нашли уязвимости в оборудовании фирмы St. Jude Medical — электрокардиостимуляторах (имплантах, которые считывают сердечный ритм и стимулируют биение). Последовали долгие разбирательства, в результате которых производитель таки признал свою вину.

Уязвимости оказались реальными и весьма опасными. Их эксплуатация позволяет неавторизованному пользователю получить удаленный доступ к имплантированному пациенту RF-кардиоустройству, подменив передатчик. Подмена команд имплантированного устройства может привести к истощению заряда батареи, а также к установлению некорректного сердечного ритма или некорректной подаче разряда.

В результате было выпущено обновление прошивки, но все 465 тысяч пациентов, в грудную клетку которым уже установили одну из уязвимых моделей устройства, должны теперь посетить врача и получить критические обновления.

Неутешительное заключение

Мы прошлись по большинству наиболее пугающих, забавных или просто интересных случаев. Однако список инцидентов и выявленных уязвимостей, связанных с (заметь — только зарождающейся) категорией умных бытовых приборов, можно продолжать и продолжать. Тревожные кнопки, которые можно отключить, находясь в непосредственной близости, роботы телеприсутствия, которых можно отследить удаленно, умные телевизоры с уязвимостями и так далее и тому подобное.

В начале апреля 2017 года был обнаружен один очень нетипичный вирус, заражающий умные устройства, — он называется BrickerBot. Необычен он тем, что охотится на незащищенные девайсы, но не выращивает из них армию ботов, а выводит их из строя и уничтожает все данные на подключенных носителях. Впоследствии автор вредоноса нашел способ анонимно связаться с прессой и сообщил, что его целью было преподать урок производителям уязвимого оборудования, а также предотвратить эпидемии других вирусов.

Тут-то и начинаешь задумываться: если деструктивная и злая штука вроде BrickerBot — это пока что единственный сколько-нибудь действенный способ системно решить проблему, то насколько же все запущено в этой индустрии?